Il y a beaucoup de significations au SD-WAN, et beaucoup de ramifications qui s’y rattachent.

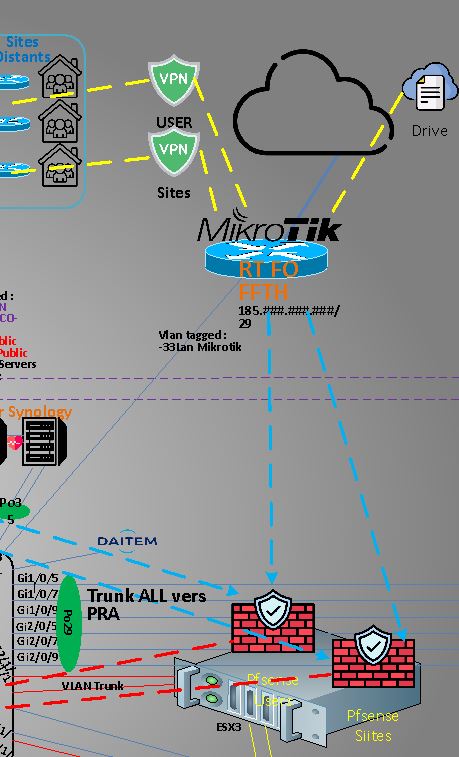

Si nous devions y faire une présentation très rapide, SD-WAN permet d’avoir une interconnectivité redondante sur diverses technologies de la 4G du cuivré ou de la fibre, il permet aussi de privilégier les flux selon les applications, ou les protocoles.

Nous utilisions, comme beaucoup de sociétés, des liens MPLS, ayant eu le droit d’avoir la main sur nos propres routeurs, ce qui nous a permis de gérer notre partie réseaux.

Le temps passant, les réseaux cuivrés sont de moins en moins surs et surtout plus entretenus, les opérateurs traînant hélas souvent « les pieds » pour nous aider en cas de coupures, ce qui devient un vrai problème pour des sites critiques

il m’a fallu réfléchir à une solution, le SD-WAN, je souhaitais garder ma liberté et ne pas m’enfermer avec de véritables boîtes noires operateurs…

Je me suis donc décidé à produire mon propre SD-WAN, avec un cahier des charges précis:

- Pouvoir interconnecter n’importe quelle source WAN sur mon routeur (BOX 4G, Box operateur grand public.)

- Supporter les interconnexions PPPoe

- Supporter les interconnexions bridge

- Pouvoir supporter un failover de deux WAN ou plus

- Pouvoir se connecter sur le routeurs peu importe si le VPN est monté ou non

- Prioriser les flux selon les besoins

- Appliquer des règles de firewall poussés

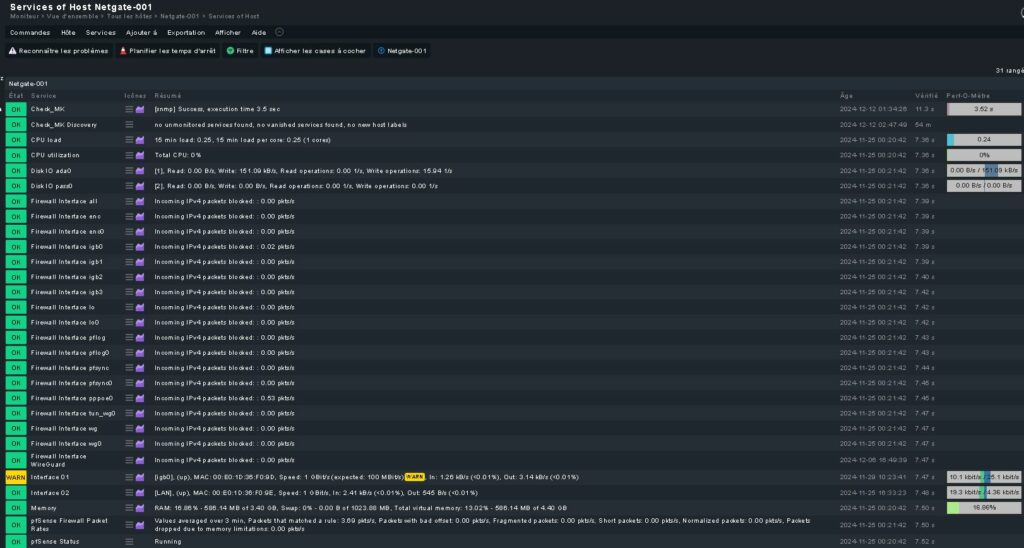

- Remonter automatiquement sur notre supervision

- Donner un accès Internet même si le VPN n’est pas monté

- Avoir un DHCP toujours opérationnel

- Intégrer un portail captif pour un éventuel Wi-Fi visiteur/admin

- Prioriser une patte WAN dédiée pour un Wi-Fi visiteur

- Utiliser les dernières technologies VPN WireGuard

- Palier à une IP dynamique

- Prévoir des VLAN dédiés

- Un point d’entrée unique

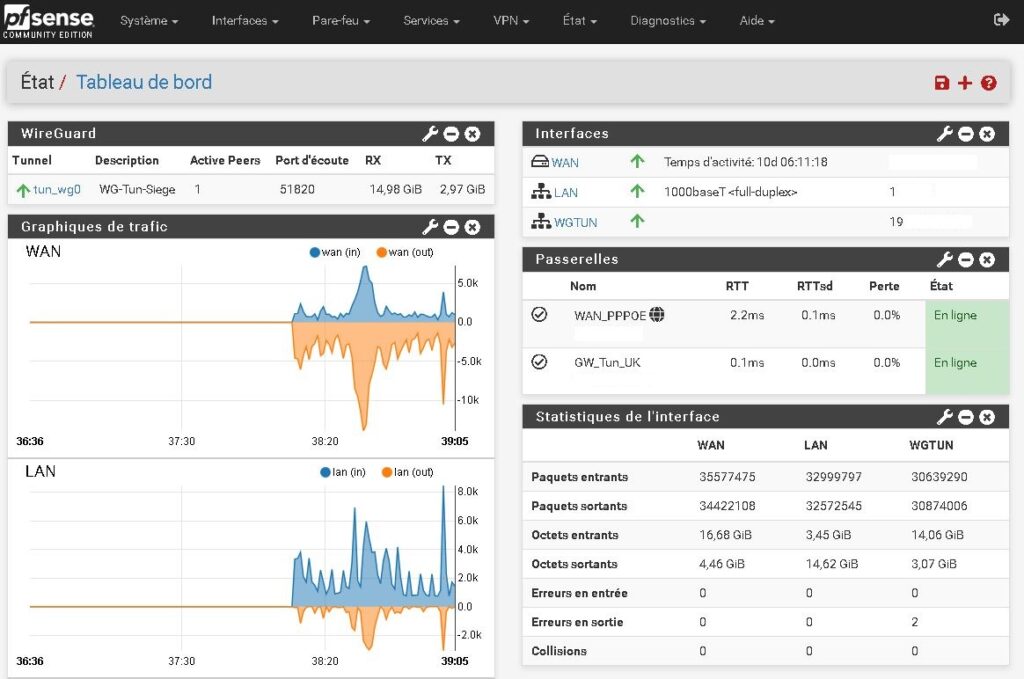

Après un mois et demi de travail et d’essais, une mise en production a eu lieu sur notre site distant basé sur Londres, il fonctionne maintenant depuis un mois sans aucune coupure, le flux est parfaitement stable avec de nombreux ordinateurs à l’arrière de la téléphonie IP, des imprimantes, des accès data.

Le VPN monté est basé sur du Wiregard, mais je suis sur un autre projet basé cette fois-ci sur de l’OpenVPN qui fonctionne tout aussi bien

l’ensemble du cahier des charges a été suivi.

.

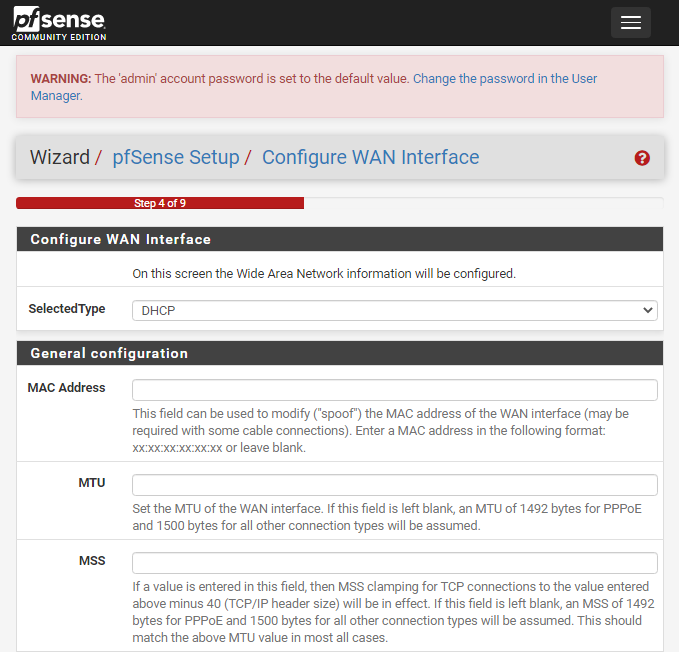

- Mise en place d’un serveur PSN sans dédié aux interconnexions sites

- Mise en place de la brique Wire Guard

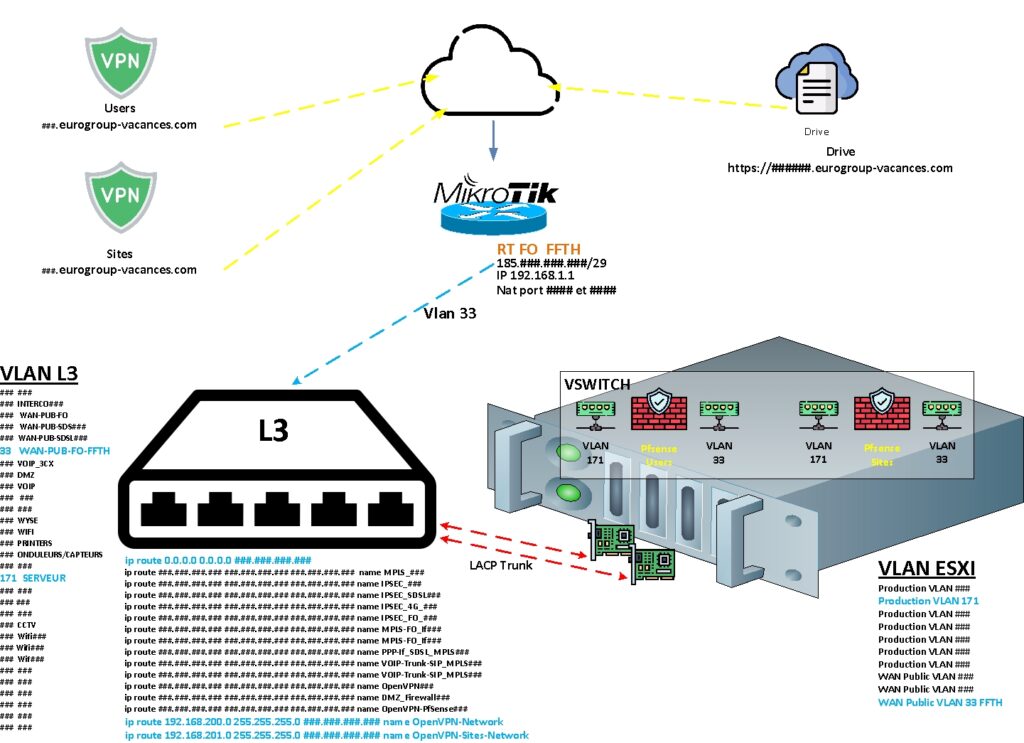

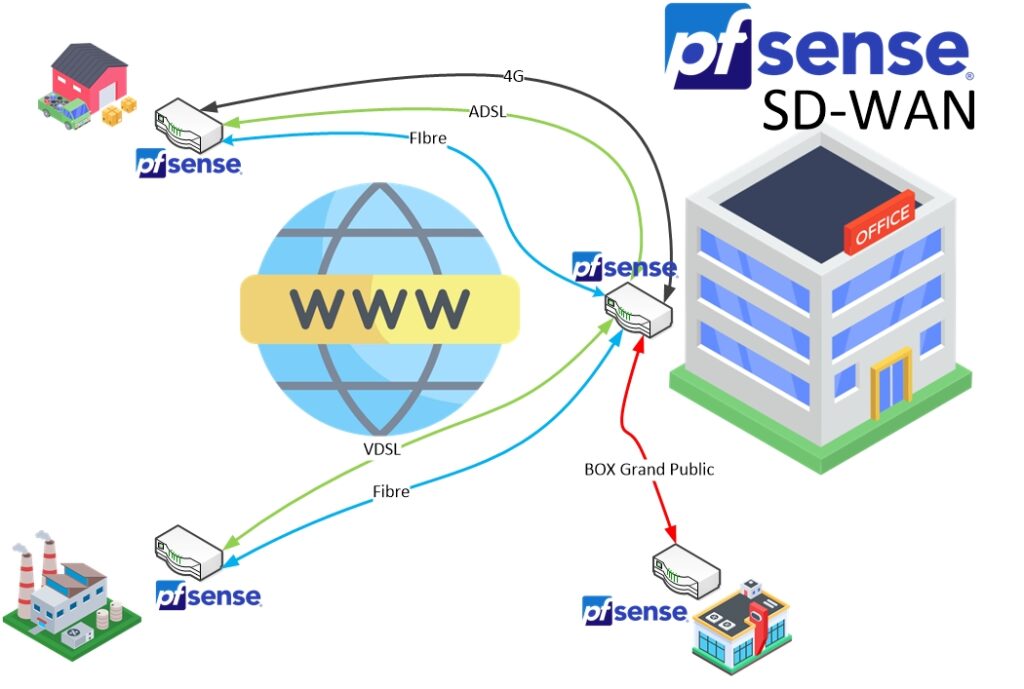

- Préparation du routeur distant

- Mise en place de la brique Wire Guard sur le routeur distant

- Préparation de la zone DNS pour une résurrection sur une adresse commune

- Préparation de l’adressage

- Modification des routes sur nos cœurs de réseaux

- Préparation de la partie WAN du routeur distant

- Mise en place des restrictions firewalls sur chaque partie

- Mise en place du DHCP autonome

- Intégration de la partie PPPoE

- Remontée et configuration automatiques sur notre supervision ..

La mise en place de Wire Guard demande de la recherche, je la trouve très peu documentée et demande à faire des recherches pour avoir quelque chose de très stable.

Cependant, nous avons à présent une configuration solide que nous pouvons dupliquer et adapter selon les besoins.

.