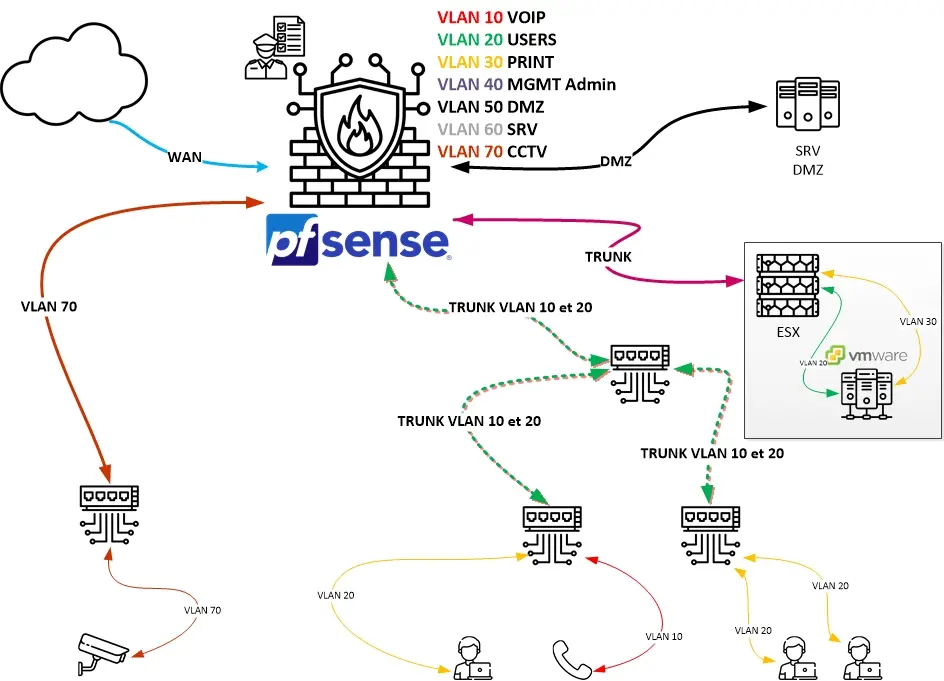

La création et la mise en place de VLAN sur votre Pfsense sont très importantes, et vous permettront de cloisonner vos réseaux virtuels ou physiques, et d’implanter des DMZ solides, ainsi qu’une granularité de blocage poussé.

Nous avons bien entendu sur notre réseau, composé à 90 % de Cisco, des ACL, mais cela peut parfois être un peu contraignant à suivre, et peut être sujet à erreur, surtout si vous possédez beaucoup de protocoles différents et de serveurs, offrant de multiples possibilités.

Vous pourrez voir ci-dessous un schéma montrant les différentes possibilités les plus communes, nous pouvons pousser les choses encore plus loin.

Si vous possédez un firewall physique, il sera possible de dédier des ports afin de multiplier vos débits selon vos besoins.

Il sera aussi intéressant de pouvoir superviser l’ensemble de vos VLAN via CheckMK ®

Vous pourrez aussi jouer sur la partie NAT en entrant et en sortie, afin de protéger au mieux votre partie DMZ.

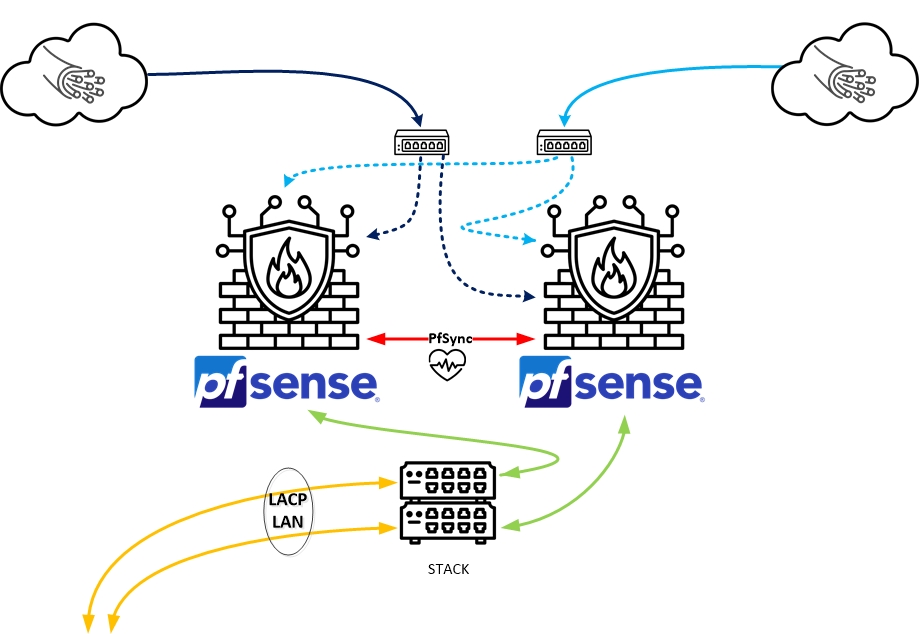

Je conseille fortement sur une telle infrastructure de mettre en place un cluster Pfsense .

Le schéma ci-dessous est plutôt simple afin de le rendre compréhensible pour tous, mais en réalité il faudra que les deux Pfsense marchent en paire pour n’en former qu’un et avoir une tolérance aux pannes.

Vous pourriez répliquer votre machine virtuelle sur un PRA, et avoir une procédure de relance automatique, selon certaines conditions, cependant cela impliquerait une coupure et ne serait pas transparent pour l’utilisateur.

.

- Installation et intégration de Pfsense sur un réseau existant

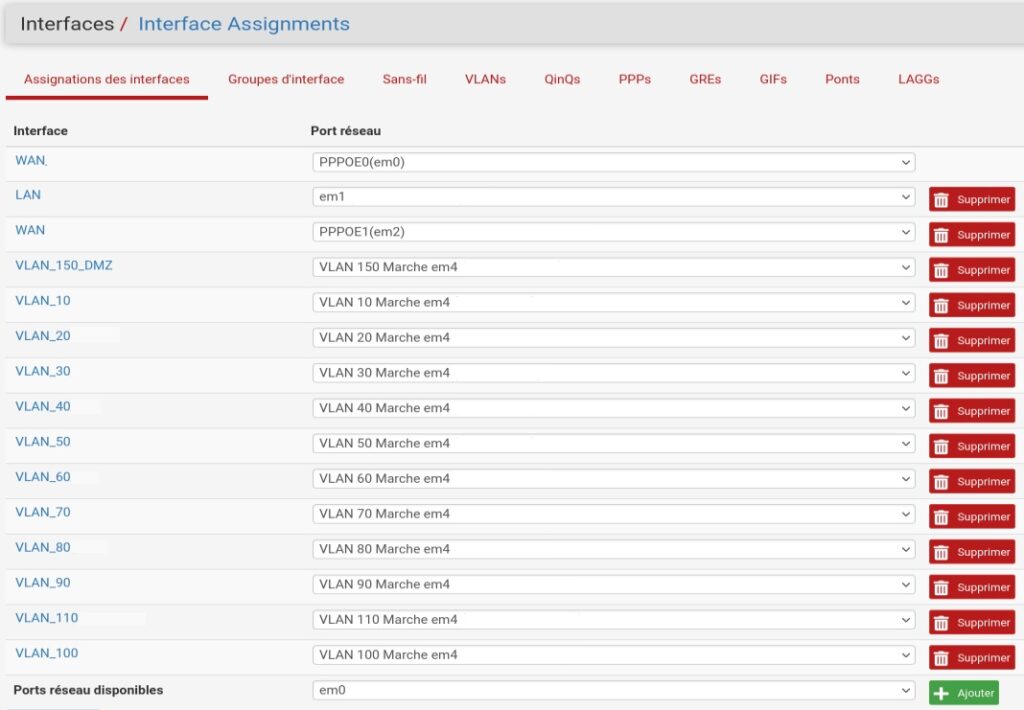

- Création et intégration des VLAN

- Intégration de la partie WAN

- Mise en place de DMZ

- Intégration de liens trunk

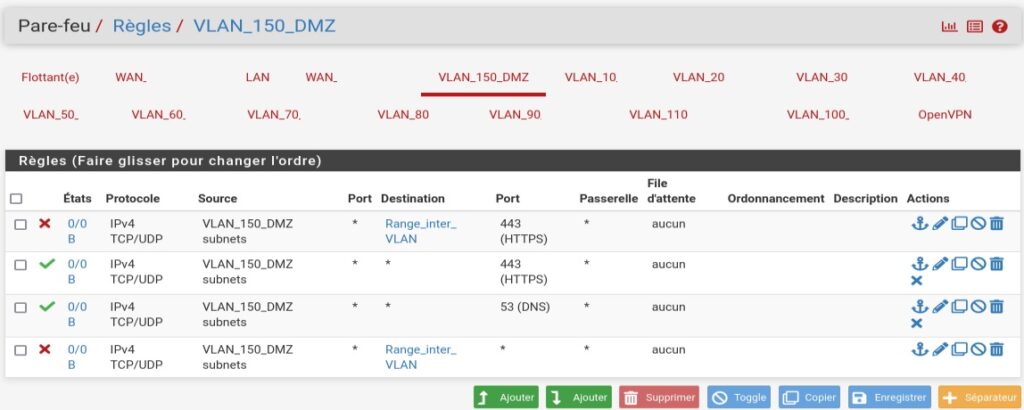

- Mise en place des règles de filtrage inter VLAN

- Mise en supervision des flux

- Gestion des QOS ..

La mise en place d’un firewall inter VLAN me demande une excellente analyse du réseau existant, idem pour une nouvelle installation avec une analyse des besoins précis de l’infrastructure.

Je dois aussi prévoir le cloisonnement de toute la partie administrative, afin de m’assurer une protection maximum, et d’avoir un suivi.

La partie DMZ sera aussi à prévoir avec attention afin de prévoir chaque entrée serveur, selon les besoins, et le niveau de sécurité à adapter.

La mise en cluster demandera une analyse encore plus poussée, mais sera un véritable confort pour toute mise à jour ou maintenance.

De par mon expérience, Pfsense se virtualise parfaitement, et ne présente aucun bug particulier sur n’importe quelle version VMware, les cartes réseaux sont parfaitement compatibles.

.

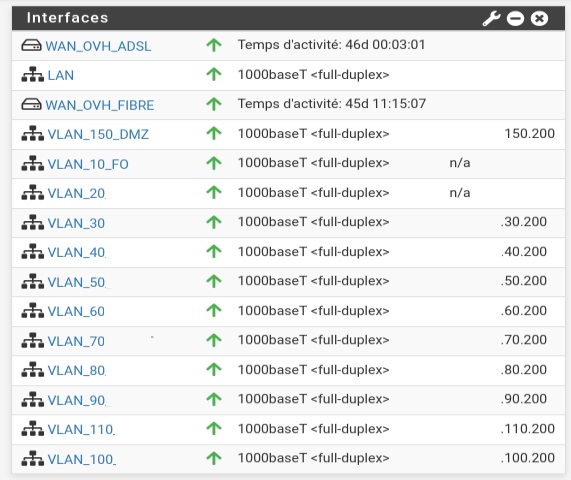

Comme dit précédemment, la remontée de chaque VLAN créé se fait parfaitement sur CheckMK, qui devient intéressant sur un schéma global de votre réseau, pour ainsi voir chaque VLAN up ou down, si le besoin s’en fait ressentir par sécurité, ou pour une maintenance.

Vous pouvez aussi pousser la surveillance sur un schéma de type « parent » « enfant » et prévoir l’impact de certaines coupures.

.