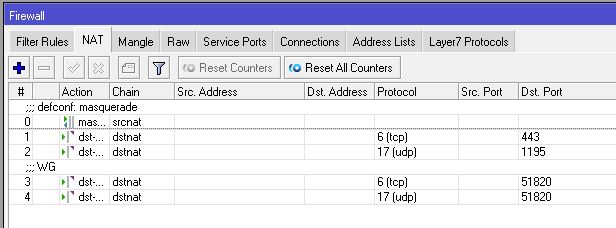

Le NAT va vous permettre de rediriger vos flux de l’extérieur vers l’intérieur mais aussi, plus rarement, de l’intérieur vers l’extérieur.

A titre d’exemple, avec un serveur 3CX il peut arriver que le fournisseur trunk vous demande de ressortir par une IP dédiée de votre pool WAN d’adresses, par sécurité le NAT inverse prendra ainsi toute son importance.

Le NAT se fait sur tous types de routeurs, cependant NAT outbound peut ne pas être présent sur des routeurs basiques.

Pour ma part, je travaille avec Mikrotik ou Netgate, proposé de façon native.

.

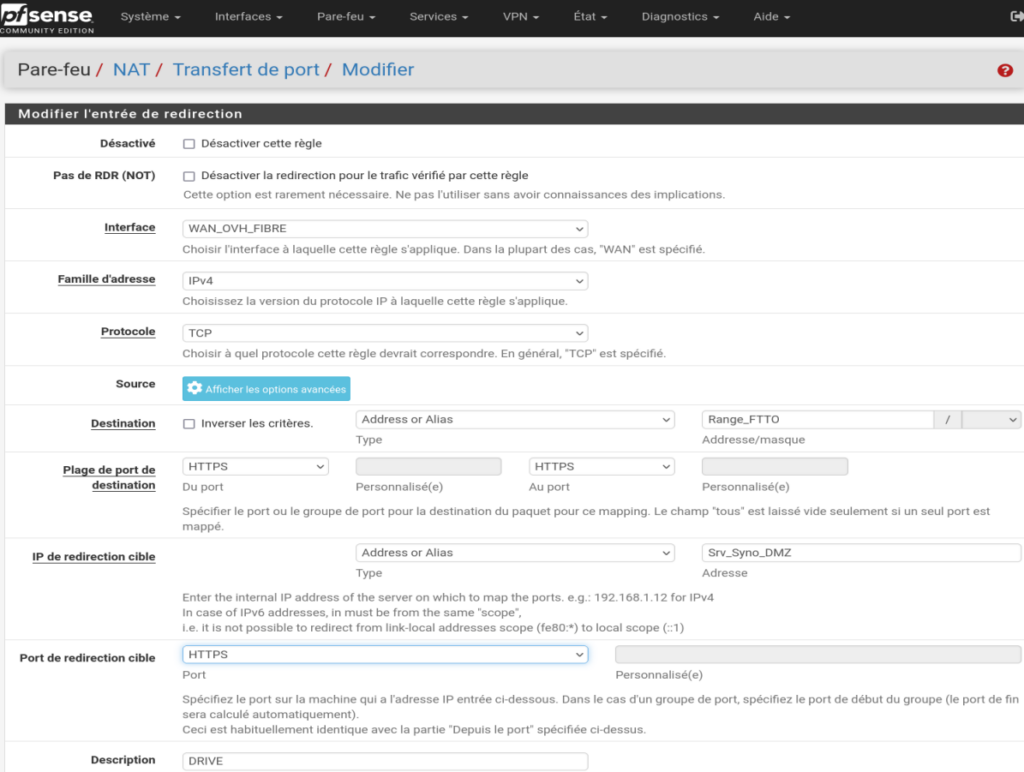

Création de diverses règles de NAT afin de fournir:

- Des applications métiers CITRIX

- clouds

- Sites internet

- FTP des SFTP

- Accès SSH

- Accès sur les bases de données

- Vidéos surveillances

- Applications spécifiques

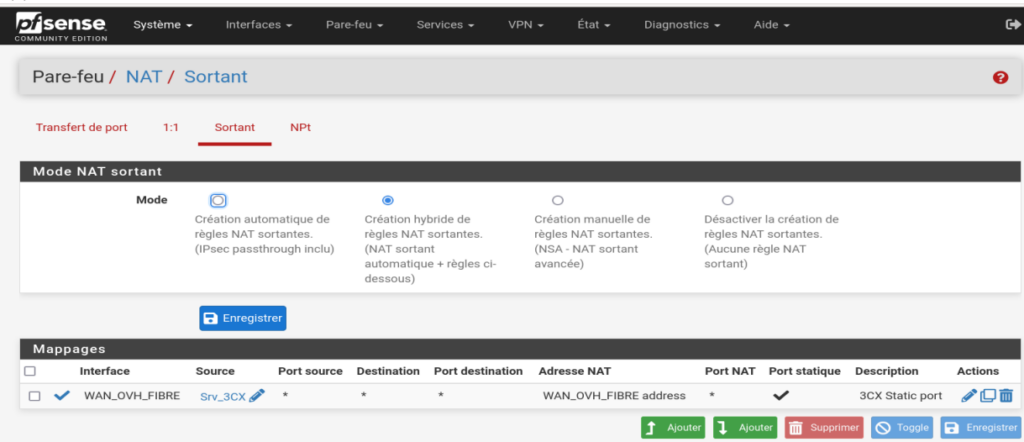

Création de diverses règles de NAT outbound pour:

- 3CX ..

Que ce soit sur Mikrotik ou Pfsense, les règles de base restent les mêmes, seules leur applications peuvent changer sur certains points.

Je conseille toujours fortement, sauf pour des applications dédiées à tous, de préciser au maximum la source de l’accès, afin de cloisonner au maximum, et d’amoindrir les surfaces d’attaque, ainsi à titre d’exemple, pour faire des sauvegardes SFTP, il est préférable de mettre l’IP source joint au port de votre serveur web, ou autre.

Autre titre d’exemple, un de vos fournisseurs souhaite accéder à une base de données, privilégiez le protocole, le port d’accès, et son IP, ajoutez y même des horaires.

Par exemple, l’accès de la base se fait d’une heure du matin à deux heures du matin, fermez le port par la suite.

N’hésitez pas à mettre un maximum d’informations dans votre restriction, afin de toujours diminuer au mieux les surfaces d’attaque.

.